Yoroi ha rilevato una pericolosa campagna mirata a colpire utenze ed organizzazioni italiane che si diffonde tramite e-mail fraudolente appositamente create per simulare la condivisione di un documento tramite la piattaforma Google Drive ma che reindirizza l’utente verso destinazioni malevole. Ad oggi Yoroi ha rilevato 6617 indirizzi e-mail che potrebbero essere compromessi da momento in cui hanno cliccato sull’url malevola.

Nel dettaglio, le comunicazioni fraudolente contengono un link ad un sito di distribuzione malware collegato a servizi di Content Distribution di CloudFlare. Una volta cliccato, dal collegamento si scarica un “archivio personalizzato” contenente uno script “.jse” in grado di infettare l’host vittima. Il malware individuato è riconducibile alla famiglia Gozi/Ursnif: minaccia in grado di trafugare dati, fornire un accesso backdoor all’attaccante, intercettare digitazioni e attività utente (e.g. attività su portali web).

https://lh5.googleusercontent.com/yKCkAR4Jb5W0mZDnlMG835R0sdUSTDLG7eY8TMyuDMsipTcasrZJbkq0lYOtj4nEcLLKt401B8v2beAa10j20nz22PBo97PJXUFvVWs65ET9Cf-xLovWG1T8s_T8p25Wy_PFxec

Script “.jse” malevolo offuscato

La campagna di attacco risulta di particolare rilievo in quanto inganna l’utente proponendo un link verso servizi noti e nel contempo sfrutta la buona reputazione degli indirizzi di rete della CDN CloudFlare.

L’analisi effettuata da Yoroi ha potuto rilevare i contenuti dell’attacco e i dettagli sulle prime vittime colpite.

Gli analisti di Yoroi hanno scoperto che l’attaccante ha dimenticato il LOG.TXT scaricabile dall’URL di innesco della minaccia e da questo sono riusciti a risalire agli indirizzi IP che hanno cliccato sull’url che costituisce la prima fase dell’attacco. Dagli indirizzi IP è poi possibile risalire alle aziende che potrebbero essere state infettate, che Yoroi sta provvedendo ad informare direttamente e tramite la notifica della minaccia ai CERT nazionali.

Nella previsione che la minaccia possa aumentare esponenzialmente la sua entità nelle prossime ore, Yoroi ha compilato la seguente analisi privilegiando la rapidità piuttosto che soffermandosi sui dettagli.

La campagna di attacco ha origine da un’e-mail. E questa non è una novità!

Corpo del testo dell’email Percorso di attacco

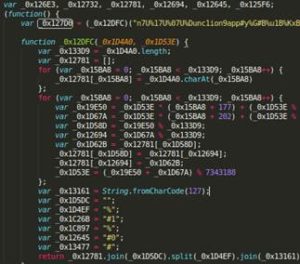

La prima fase dell’infezione inizia da un semplice link a un drive (drive.carlsongracieanaheim.com). Un indirizzo e-mail è dato come parametro allo script del doc.php che registra l’indirizzo IP e l’indirizzo e-mail “chiamante” della vittima. Successivamente, lo script induce il browser a scaricare un file .zip che una volta aperto presenta alla vittima un file JSE denominato: scan.jse. Il file è stato meticolosamente offuscato. Infatti, è stato abbastanza impegnativo decodificare la fase successiva dell’infezione in quanto il JavaScript è stato offuscato utilizzando almeno 3 tecniche differenti. L’immagine seguente mostra il Campione Offuscato.

Seconda fase: JSE offuscato

Purtroppo la seconda fase non si esaurisce qui. Una volta individuato il file JSE, gli analisti di Yoroi hanno osservato che stava rilasciando ed eseguendo un altro file con il mimetype .SCR. Un particolare interessante è il ricorso a un unico URL di innesco della minaccia. quando solitamente gli aggressori utilizzano più URL che rimandano alla minaccia per avere più possibilità di infettare le vittime. L’URL rilevato è il seguente:

“url”: “https://drive.carlsongracieanaheim.com/x/gate.php”

Il file JSE avvia la Terza Fase in \User\User\AppData\Local\Temp\38781520.scr con il seguente hash: 77ad9ce32628d213eacf56faebd9b7f53e6e33a1a313b11814265216ca2c4745 che è stato analizzato da 68 soluzioni antivirus di cui solo 9 sono state in grado di riconoscerlo come generico file dannoso. L’immagine seguente mostra l’analisi VirusTotal.

Terza Fase: file SCR eseguibile

Ma anche la Terza Fase non si esaurisce a questo punto. La Terza fase esegue un altro payload dannoso e dà il via alla Fase 4. In questo stadio il file dannoso non viene scaricato ed eseguito da un altro sito web ma da un particolare indirizzo che si trova nella memoria del sistema attaccato (fissato da .txt:0x400000). La seguente immagine mostra l’esecuzione del payload della Quarta Fase direttamente dalla memoria della vittima.

Quarta fase: File PE Eliminato

A seguito dell’analisi è stato possibile capire che il payload finale è assai simile all’ursnif che cattura le informazioni sulle email e le credenziali delle vittime. L’immagine seguente mostra il file temporaneo creato prima dell’invio delle informazioni ai server di Comando e Controllo.

File temporaneo prima dell’invio dei dati al Comando e Controllo

Come qualsiasi altro ursnif, il malware cerca di raggiungere una rete di Comando e Controllo situata sul clearnet o sulla rete TOR.

Un approccio interessante adottato dagli aggressori è il black listing. Gli studiosi di Yoroi hanno identificato almeno 3 liste nere, una delle quali basata sull’IP delle vittime, lasciando ipotizzare che l’aggressore possa filtrare le risposte in base al Paese al fine di favorire un attacco mirato al Paese da parte di Paesi che non lo hanno inserito nella lista nera. L’immagine seguente mostra il file temporaneo utilizzato per memorizzare l’IP vittima. L’aggressore può utilizzare queste informazioni per rispondere o meno a una specifica richiesta di malware.

Memorizzazione di un file temporaneo contenente l’Indirizzo IP della vittima

La seconda lista nera rilevata era basata sul sito web di rilascio URL che è stato addestrato a non rilasciare i file a indirizzi IP specifici. Gli alnalisti di Yoroi hanno rilevato tre principali ragioni per le quali è stato negato il payload:

geo (fuori dall’area geografica di copertura). La minaccia è principalmente mirata a colpire in Italia.

asn (fornitori di servizi Internet e/o fornitori di cloud computing). La minaccia è concentrata principalmente sui client e non sui server, quindi non avrebbe senso dare un payload ai provider cloud.

MIT. L’attaccante non vuole che il payload che innesca la minaccia finisca nelle mani delle persone del MIT (carina questa 😉

Una piccola sezione di black listing che agisce sui payload

Le black list sono un interessante approccio per ridurre le possibilità di analisi, infatti gli IP della black list appartengono a note aziende che si occupano di CyberSecurity (tra cui Yoroi) che spesso utilizzano specifici provider cloud per eseguire emulazioni e/o sandbox.

“Si tratta di un attacco mirato inverso,” commenta Marco Ramilli, CEO di Yoroi, “in cui l’attacker vuole attaccare un intero gruppo di vittime escludendone alcune specifiche, per cui introduce una tecnica di consegna del paylod che ne blocca la diffusione in modo mirato.”

Una volta compreso il funzionamento dell’attacco, Yoroi ha indirizzato l’indagine su ciò che è stato voluto escludere. Ad esempio, analizzando il contenuto dell’URL di innesco, è stato abbastanza notevole scoprire che l’attaccante ha lasciato liberamente disponibile la sua chiave privata!

Chiave privata dell’attaccante

Mentre il certificato pubblico utilizzato è il seguente:

Certificato pubblico utilizzato dallAttacker

Decodificando il falso certificato l’analista avrebbe rilevato le seguenti informazioni, ma nessuna di queste informazioni sarebbe stata utile.

Nome comune: test.dmosk.local

Organizzazione: Global Security

Unità organizzativa: Reparto IT

Località: SPb

Stato: SPb

Paese: RU

Valido da: 5 Giugno 2018

Valido per: 5 Giugno 2022

Emittente: Global Security

Numero di Serie: 12542837396936657430 (0xae111c285fe50a16

Forse la stringa più “originale”, nel senso di essere stata scritta dall’aggressore senza pensarci troppo su, sembrerebbe la stringa “dmosk” (nel certificato decodificato), da cui ha preso nome il malware.

Ad oggi Yoroi ha rilevato 6617 indirizzi e-mail che potrebbero essere compromessi da momento in cui hanno cliccato sull’url di innesco della minaccia indicato nell’analisi della Prima Fase. Yoroi ha inoltre rilevato che molte aziende sono state colpite da questo malware in grado di aggirare la maggior parte delle protezioni di sicurezza ricollegandosi a CloudFlare che non gode di una cattiva reputazione specifica. Inoltre Yoroi ha deciso di non divulgare i nomi delle aziende “probabilmente infette” e ha allertato i CERT nazionali (7 giugno 2018) insieme ai quali contatteranno le aziende “probabilmente infette” per aiutarle a mitigare la minaccia.

Yoroi invita tutti ad aggiornare le regole, le firme degli antivirus, e tutto ciò che è necessario per bloccare l’infezione.

Infine, la minaccia è un po’ più grande di come è stata “raccontata” in questo dossier preliminare che vuole privilegiare la tempestività rispetto ai dettagli, ci sono diversi componenti aggiuntivi tra cui APK (Android Malware), cifrari di base, offuscatori multistadio e un elenco completo di utenti “probabilmente infetti” …. e Yoroi continuerà ad analizzare la minaccia e ad informare i propri clienti e i CERT nazionali.