McAfee ha rilasciato oggi il proprio McAfee Labs Report sulle minacce: Giugno 2017 che prende in esame l’origine e il funzionamento intrinseco di Fareit, il più famoso malware per il furto delle password, offre una panoramica di 30 anni di storia delle tecniche di evasione utilizzate dagli autori di malware, spiega la natura della steganografia come tecnica di evasione, valuta gli attacchi segnalati in tutti i settori e rivela le tendenze nel primo trimestre del 2017 relativamente alla crescita di malware, ransomware, malware mobile e altre minacce.

“Ci sono centinaia, se non migliaia, di tecniche di evasione per aggirare protezione, sandbox e analisti che vengono impiegate da hacker e autori di malware e molte di queste possono essere acquistate ‘pronte all’uso’ al mercato nero del deep web”, ha dichiarato Vincent Weafer, Vice President di McAfee Labs. “Il report di questo trimestre ci ricorda che l’evasione si è evoluta dal tentativo di nascondere minacce semplici che venivano eseguite in un singolo punto, a quelle atte a nascondere minacce complesse nell’intento di rimanere negli ambienti aziendali per un lungo periodo di tempo, fino a paradigmi completamente nuovi, come le tecniche di evasione progettate per la protezione basata sul machine learning”.

30 anni di tecniche di evasione del malware

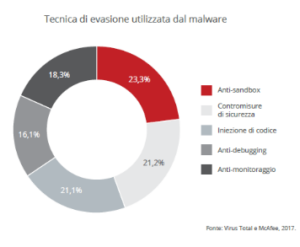

Gli autori del malware hanno iniziato a sperimentare i modi di eludere i prodotti di sicurezza negli anni ‘80, con un malware capace di difendersi cifrando parzialmente il proprio codice e rendendolo illeggibile da parte degli analisti della sicurezza. Il termine tecnica di evasione raggruppa tutti i metodi utilizzati dal malware per evitare di essere rilevato, analizzato e compreso. McAfee Labs classifica le tecniche di evasione in tre grandi categorie:

Le tecniche anti-sicurezza: utilizzate per evitare il rilevamento da parte di motori antimalware, firewall, contenimento delle applicazioni o altri strumenti che proteggono l’ambiente.

Le tecniche anti-sandbox: utilizzate per rilevare l’analisi automatica ed evitare i motori che segnalano il comportamento del malware. Il rilevamento di chiavi di registro, file o processi correlati agli ambienti virtuali fanno capire al malware se è in esecuzione in una sandbox.

Le tecniche anti-analista: utilizzate per rilevare e ingannare gli analisti del malware, per esempio individuando gli strumenti di monitoraggio come Process Explorer o Wireshark, oltre a trucchi per il monitoraggio dei processi, programmi di compressione o occultamento per evitare la decompilazione.

Il report McAfee Labs: giugno 2017 prende in esame alcune delle tecniche di evasione più insidiose, il fiorente mercato nero delle tecnologie di evasione pronte all’uso, il modo in cui varie famiglie di malware usano contemporaneamente le stesse tecniche e spiega cosa ci può riservare il futuro, ad esempio l’apprendimento automatico e l’evasione basata su hardware.

Nascosto ma non troppo: la minaccia occulta della steganografia

La steganografia è l’arte, e la scienza, di nascondere messaggi segreti. Nel mondo digitale è la pratica di occultare messaggi all’interno di immagini, tracce audio, videoclip o file di testo. Spesso, la steganografia digitale viene utilizzata dagli autori di malware per evitare il rilevamento da parte dei sistemi di sicurezza. Il primo uso noto della steganografia in un attacco informatico risale al malware Duqu, comparso nel 2011. Quando utilizzando un’immagine digitale venivano inserite informazioni segrete mediante un algoritmo di incorporazione, l’immagine veniva poi trasmessa al sistema di destinazione e lì venivano estratte le informazioni segrete per l’utilizzo da parte del malware. L’immagine modificata è spesso difficile da rilevare dall’occhio umano o dalle tecnologie di sicurezza.

McAfee Labs ritiene che la steganografia di rete sia la forma più recente di questa disciplina di evasione, in quanto i campi non utilizzati all’interno delle intestazioni del protocollo TCP/IP vengono utilizzati per nascondere i dati. Si tratta di un metodo in ascesa perché utilizzando questa tecnica gli attaccanti possono inviare una quantità illimitata di informazioni attraverso la rete.

Fareit: Il Password Stealer più pericoloso

Fareit è apparso per la prima volta nel 2011 e da allora si è evoluto in diversi modi, includendo nuovi vettori d’attacco, un’architettura avanzata, un funzionamento interno e nuovi modi per evadere il rilevamento. Fareit è unanimemente riconosciuto come il peggiore malware password stealer e si ritiene che sia stato probabilmente utilizzato nell’attacco al Comitato Nazionale dei Democratici lo scorso autunno, prima delle elezioni presidenziali degli Stati Uniti del 2016.

Fareit si diffonde tramite meccanismi come le email di phishing/spam, il DNS poisoning e i kit di exploit. La vittima riceve un’email di spam dannosa contenente un documento Word, un JavaScript o un file compresso come allegato. Dopo che l’utente ha aperto l’allegato, Fareit infetta il sistema. Poi scarica il malware aggiuntivo in base alla sua campagna corrente e invia le credenziali rubate al server di controllo.

La violazione del DNC del 2016 è stata attribuita a una campagna malware nota come Grizzly Steppe. McAfee Labs ha identificato gli hash di Fareit negli indicatori di compromissione pubblicati nel rapporto del governo statunitense su Steppe Grizzly. Dalla analisi di McAfee Labs è risultato che il ceppo Fareit ritenuto specifico dell’attacco ai Democratici, era contenuto in documenti di Word dannosi diffusi tramite delle campagne di email di phishing.

Il malware fa riferimento a vari indirizzi del server di controllo che solitamente non si osservano negli esempi di Fareit in circolazione. Nell’attacco DNC è stato probabilmente utilizzato in combinazione con altre tecniche per rubare e-mail, FTP e altre credenziali importanti. McAfee Labs sospetta che Fareit abbia anche scaricato sui sistemi delle vittime delle minacce avanzate come Onion Duke e Vawtrak per intraprendere ulteriori attacchi.

“Persone, imprese e governi dipendono sempre di più da sistemi e dispositivi che sono protetti solo da password che, spesso deboli o facili da rubare, costituiscono un bersaglio allettante per i criminali informatici,” ha aggiunto Weafer. “McAfee Labs ritiene che gli attacchi con tattiche di password-stealing probabilmente continueranno ad aumentare di numero finché non passeremo all’autenticazione a due fattori per l’accesso ai sistemi. La campagna Grizzly Steppe ci fornisce un’anteprima delle tattiche attuali e future”.

Dati sull’andamento delle minacce nel primo trimestre 2017

Nel primo trimestre del 2017, la rete Global Threat Intelligence di McAfee Labs ha registrato notevoli trend di crescita nelle minacce e negli incidenti di sicurezza informatica nei vari settori:

Crescita del malware. Nel primo trimestre 2017, ogni minuto, si sono registrate 244 nuove minacce, o più di quattro ogni secondo.

Incidenti di sicurezza resi noti pubblicamente. McAfee Labs ha registrato la divulgazione pubblica di 301 incidenti di sicurezza nel primo trimestre, con un incremento del 53% rispetto al conteggio relativo al quarto trimestre 2016. I settori della sanità, pubblica amministrazione e istruzione comprendevano oltre il 50% del totale.

Malware. Il numero dei nuovi campioni di malware ha visto una ripresa che li ha portati a 32 milioni nel primo trimestre. Il numero totale di campioni di malware è aumentato del 22% negli ultimi quattro trimestri, attestandosi a 670 milioni di campioni noti. I nuovi campioni di malware sono risaliti al valore medio trimestrale registrato negli ultimi quattro anni.

Malware mobile. I casi di malware mobile provenienti dall’Asia sono raddoppiati nel primo trimestre, contribuendo ad un aumento del 57% delle infezioni globali. Il malware mobile totale è cresciuto del 79% negli ultimi quattro trimestri, arrivando a 16,7 milioni di campioni. Il più grande contributo a questa crescita è stato Android/SMSreg, un programma potenzialmente indesiderato rilevato in India.

Malware Mac OS. Negli ultimi tre trimestri, i nuovi malware Mac OS hanno ricevuto un impulso da un’ampia diffusione di adware. Sebbene ancora ridotto rispetto alle minacce Windows, il numero totale di campioni di malware di Mac OS è cresciuto del 53% nel primo trimestre.

Andamento del malware ransomware. Il numero dei nuovi campioni di ransomware è risalito nel primo trimestre principalmente a causa degli attacchi ransomware di Congur su dispositivi Android OS. Il numero di campioni di ransomware totale è cresciuto del 59% negli ultimi quattro trimestri per arrivare a 9,6 milioni di campioni noti.

Botnet di spam. Ad aprile è stata arrestata in Spagna la mente che si celava dietro il botnet Kelihos. Kelihos nell’arco di molti anni è stato responsabile dell’invio di milioni di messaggi di spam che recavano malware del banking e ransomware. Il Dipartimento della Giustizia statunitense ha annunciato una cooperazione internazionale fra Stati Uniti, autorità estere, Shadow Server Foundation e imprese del settore.