Nel corso di un’attività di monitoraggio su ScarCruft – un esperto autore di cyberminacce che utilizza la lingua coreana – i ricercatori di Kaspersky Lab hanno scoperto che il gruppo sta testando e creando nuove tecniche e tool, oltre ad essere impegnato nell’ampliamento della varietà e della quantità delle informazioni raccolte dalle sue vittime. Non solo: sembra che il gruppo abbia creato anche un codice capace di identificare i dispositivi connessi tramite Bluetooth.

Il gruppo APT (Advanced Persistent Threat) ScarCruft sembra essere un’entità cybercriminale finanziata da uno stato-nazione, di solito impegnata nel prendere di mira realtà governative e aziende con legami nella penisola coreana, apparentemente in cerca di informazioni che possano essere interessanti dal punto di vista politico. Nelle ultime attività monitorate dai ricercatori di Kaspersky Lab, sono stati rilevati segnali che possono fare pensare ad un gruppo in fase di evoluzione, impegnato nel testare nuovi exploit, nello sviluppare maggior interesse in fatto di dati provenienti dai dispositivi mobile e nell’adattare tool e servizi apparentemente legittimi per le proprie operazioni di cyberspionaggio.

Come tanti altri attacchi di tipo APT, anche quelli di questo gruppo cominciano di solito con una campagna di spear-phishing o con una serie di compromissioni di siti web strategici – chiamati in gergo anche attacchi “Watering Hole” – utilizzando exploit o altri stratagemmi per colpire visitatori specifici.

Nel caso di ScarCruft, a questa attività iniziale segue un’infezione capace di bypassare il Controllo Account Utente di Windows (UAC) e di eseguire, così, il payload successivo con privilegi superiori, utilizzando codici normalmente impiegati all’interno delle organizzazioni per scopi legittimi di penetration testing. Per non essere rilevato a livello di rete, il malware utilizza la steganografia (l’arte di nascondere dati all’interno di altri dati per non essere scoperti da fonti esterne; l’obiettivo è lo stesso della crittografia: inviare file senza che enti o persone terze possano scoprire ciò che viene effettivamente mandato), nascondendo il codice malevolo in un file immagine. La fase finale dell’infezione prevede l’installazione di una backdoor cloud-based, nota come ROKRAT. La backdoor raccoglie una grande varietà di informazioni dai sistemi e dai dispositivi delle vittime e può inviare tutto a quattro cloud service, come Box, Dropbox, pCloud e Yandex.Disk.

I ricercatori di Kaspersky Lab hanno scoperto anche un maggior interesse da parte del gruppo cybercriminale verso il furto di dati da dispositivi mobile e un malware che consentirebbe il rilievo delle impronte digitali dei dispositivi Bluetooth che utilizzano le API Bluetooth di Windows.

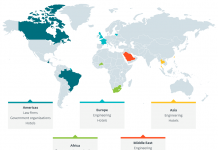

Considerando i dati telemetrici, sembra che tra le vittime di questa campagna ci siano società di investimenti e realtà commerciali con sede in Vietnam e in Russia, che potrebbero avere dei legami con la Corea del Nord, oltre a entità diplomatiche situate ad Hong Kong e nella Repubblica Popolare Democratica di Corea. È emerso anche che una vittima con sede in Russia, colpita dall’attività di ScarCruft, era stata precedentemente attaccata dal gruppo di lingua coreana DarkHotel.

“Questa non è la prima volta che osserviamo delle sovrapposizioni tra le attività di ScarCruft e quelle di DarkHotel. I due gruppi hanno interessi simili per quanto riguarda gli obiettivi, ma utilizzano tool, tecniche e processi differenti tra loro. Questo ci fa pensare che un gruppo si nasconda abitualmente nell’ombra dell’altro. ScarCruft è un gruppo cybercriminale che si muove in modo piuttosto cauto e che preferisce tenere un profilo basso, anche se ha dato prova di essere un autore di minacce informatiche altamente qualificato e attivo, dotato di notevoli risorse per quanto riguarda le modalità di sviluppo e il dispiegamento dei tool. Crediamo fermamente che questo gruppo continuerà a evolversi” ha commentato Seongsu Park, Senior Security Researcher del Global Research and Analysis Team (GReAT) di Kaspersky Lab.

Per evitare di diventare vittime di un attacco mirato da parte di autori di minacce informatiche, conosciuti o sconosciuti, i ricercatori di Kaspersky Lab raccomandano di:

Fornire ai propri team SOC l’accesso alla Threat Intelligence più recente, perché possano essere sempre aggiornati sugli strumenti, le tecniche e le tattiche nuove ed emergenti utilizzate dagli autori delle minacce e dai cybercriminali.

Per il rilevamento a livello degli endpoint, l’analisi e la messa in atto di una strategia di remediation tempestiva, si consiglia di adottare soluzioni EDR come Kaspersky Endpoint Detection and Response.

Oltre ad adottare una forma di protezione essenziale per gli endpoint, è importante implementare una soluzione di sicurezza aziendale, in grado di rilevare minacce avanzate a livello di rete come Kaspersky Anti Targeted Attack Platform.

Poiché molti attacchi mirati iniziano con un caso di spear-phishing o con la messa in atto di altre tecniche di “social engineering”, è fondamentale introdurre occasioni di formazione dedicate alla “security awareness” per i propri dipendenti ed insegnare loro alcune abilità pratiche, ad esempio attraverso uno strumento come Kaspersky Automated Security Awareness Platform.