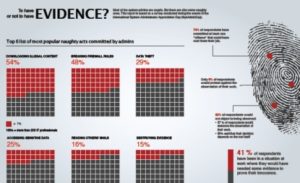

BalaBit IT Security, azienda specializzata nello sviluppo di soluzioni per la sicurezza delle reti informatiche e pioniera nella gestione dei log, annuncia i risultati della ricerca che ha rivelato “La lista delle 6 attività più popolari vietate nei luoghi di lavoro tra il personale IT”. Secondo il sondaggio svolta da BalaBit, il 74% del personale IT ha già violato i sistemi IT dell’azienda e avrebbe potuto perdere il lavoro se ci fosse stata una prova video a registrare il fatto. Molti di coloro che hanno contravvenuto le policy IT dell’azienda ha ammesso, inoltre, più infrazioni. La ricerca mostra una media di due contravvenzioni per persona. Il 92% degli intervistati non si opporrebbe a essere osservato da uno strumento di monitoraggio. Il motivo sta nel fatto che quasi la metà del personale IT condivide nomi utente e password per alcune attività di amministrazione del server e il 41% si è trovato in una situazione in cui sarebbe stato utile avere un video dettagliato del loro lavoro. Solo il 36% del personale IT dichiara di non aver mai effettuato nessuna delle seguenti attività:Le 6 maggiori attività illegali condotte dal personali IT nelle aziende1. Il 54% degli intervistati dichiara di aver scaricato illegalmente contenuti durante le ore di lavoro;2. Il 48% risponde di aver creato regole eccezionali nel firewall o in altri sistemi IT per ragioni personali, per aggirare la policy delle attività IT;3. Il 29% risponde di “aver portato a casa” informazioni aziendali;4. Il 25% dichiara di aver visionato file riservati, archiviati nei server dell’azienda (ad esempio le buste paga dei dipendenti);5. Il 16% dichiara di aver letto le email dei colleghi, senza avere il loro permesso;6. Il 15% dichiara di aver cancellato o modificato file di gestione dei log, allo scopo di nascondere o distruggere le prove. “Implementare una soluzione di monitoraggio che controlli e monitori le attività degli utenti privilegiati (quali amministratori di sistema, top manager e dipendenti a contatto con informazioni riservate o service provider esterni) sarà inevitabile nel prossimo futuro non solo per le grandi aziende ma anche per quelle di medie dimensioni”, afferma Zoltán Györkõ, Business Development Director di BalaBit IT Security. “Gartner ha recentemente pubblicato la sua “Lista delle 10 strategie IT per il 2012” e ha previsto* sia un utilizzo sempre più massiccio di smartphone e tablet da parte dei dipendenti sia l’impatto potenziale a lungo termine del cloud computing nella maggior parte dei settori. Questi trend richiedono un approccio innovativo nelle strategie di sicurezza nelle pratiche IT che devono essere in grado di abilitare un controllo in tempo reale degli accessi utenti al sistema IT, tracciandone le attività, e avere la capacità di segnalare chi ha avuto accesso ai diversi contenuti riservati e quali cambiamenti sono stati apportati e da chi e a quali dati mission critical del sistema IT. Uno strumento per l’attività di monitoraggio aiuta le aziende nel superamento delle verifiche di conformità e protegge gli utenti privilegiati”. Sebbene a nessuno piaccia essere osservato durante le ore di lavoro – persino dopo essere stati informati – controllare le attività degli utenti con accesso privilegiato è obbligatorio sia per rispettare le normative di settore che le regole di conformità. Le istituzioni finanziarie, ad esempio, devono essere conformi a Basilea III, al Markets in Financial Instrument Directive (MiFID II), al Market Abuse Directive, SOX-EuroSox, PCI DSS e a molti altri standard che obbligano l’adozione di controlli IT quali ad esempio ITIL, COBIT or ISO 27001/27002. Passare questi controlli con successo è necessario per permettere alle organizzazioni di continuare le operazioni quotidiane e prevenire perdite finanziarie e danni alla reputazione aziendale. Il dato più importante: il 92% del personale IT non sarebbe contrario ad essere osservato.A causa di questa contraddizione emersa durante la ricerca, BalaBit ha inoltre esaminato le risposte dei dipendenti ad una implementazione eventuale di attività di monitoraggio che possa tracciare tutte le loro attività nei sistemi IT durante il lavoro. Protesterebbero contro un sistema di monitoraggio persino se il successo della rilevazione e della business continuty dipenda da questo? O potrebbe essere che supportino l’implementazione, anche se ciò significa che il loro lavoro è osservato e ogni errore e persona responsabile possa essere denunciata? Secondo la ricerca, solo l’8% degli intervistati si opporrebbe fortemente all’implementazione di una soluzione per il monitoraggio delle attività, il 92% dei rimanenti ne sarebbe contento (il 34%) o – indipendentemente dallo strumento – dichiara di non avere nessun problema (il 58%). Perché? Uno strumento per il monitoraggio delle attività protegge gli amministratori di sistemaGli utenti ad accesso privilegiato, come gli amministratori di sistema e i partner esterni, si trovano molto spesso in una situazione difficile perché condividono nomi utenti e password per alcune attività di amministrazione di sistema. La recente ricerca Password2011 condotta dalla Lieberman Software Corporation ha rivelato che il 42% del personale IT condivide al momento password o accesso ai sistemi o alle applicazioni delle loro organizzazioni. BalaBit è fortemente convinta che sia questo il motivo per il quale il 92% del personale IT non obietterebbe alla possibilità di essere monitorato: in caso di incidente infatti è difficile trovare il responsabile se una password è condivisa da più utenti. Gli utenti privilegiati hanno dunque interesse personale nel trovare chi sia ad esempio il responsabile del costoso downtime di un sistema IT. La ricerca di BalaBit rivela chiaramente che il 41% del personale IT si è già trovato in situazioni dove sarebbe stato utile avere un video dettagliato del loro lavoro. L’indagine

BalaBit IT Security ha condotto questa ricerca tra luglio e ottobre 2011 intervistando più di 200 persone con mansioni nel dipartimento IT (CIO, CSO, amministratori di sistema, manager di sistema e altro personale IT) in Europa Centrale e in Europa dell’Est. I questionari sono stati compilati in modo anonimo sia tra i partecipanti alla Hacktivity Conference sia a quelli del System Administrator Appreciation Day. Il 51% dei rispondenti lavora per aziende di grandi dimensioni, il 17% per aziende di medie dimensioni e il 25% per aziende di piccole dimensioni. I rispondenti provengono principalmente da aziende operanti nel settore IT e TELCO (53%), finanziarie (24%), PA (12%), distribuzione (7%) e settore manifatturiero (4%).